勒索病毒的危害及防范(勒索病毒再次大规模爆发)

勒索病毒的危害及防范(勒索病毒再次大规模爆发)

昨天,一个新的针对公司网络的勒索软件在全球爆发。这款勒索软件新变种名为 Petya,通过加密文件和计算机的主引导记录 (MBR) 来迫使机器无法使用。

实际上,Petya 勒索软件在 2016 年 3 月份已经出现,与其它常见的勒索软件不同,除了加密文件外,它还加密系统的主引导记录。这一“双管齐下”致使磁盘无法被访问,而且大多数用户都无法恢复任何内容。

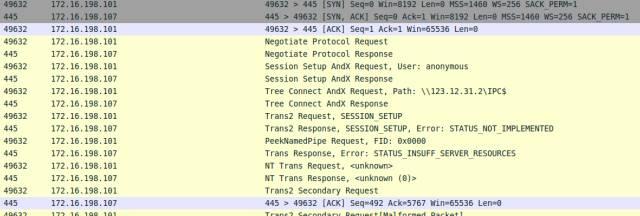

昨天发现的这一新变种还采用了一个多月之前爆发的 WannaCry 的传播机制,从而进一步加大了其破坏力。Petya 以一个只有一个未命名导出的 windows DLL 的形式出现,并使用同样的“永恒之蓝”漏洞利用技术来试图感染远程机器,如下图所示。我们可以看到在发动漏洞利用攻击之前的典型操作,和 WannaCry 类似。

一旦这一漏洞利用攻击成功,恶意软件将会自我复制到远程机器的 C:\Windows 目录下,然后使用 runDLL32.EXE 自我启动。这一进程是在被永恒之蓝漏洞利用包注入的 Windows 进程 lsass.exe 下执行。

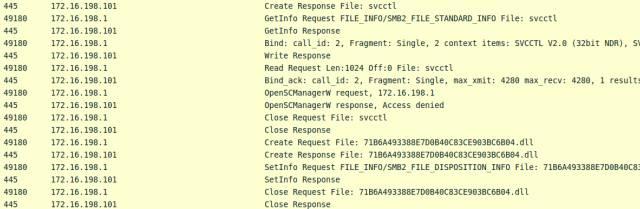

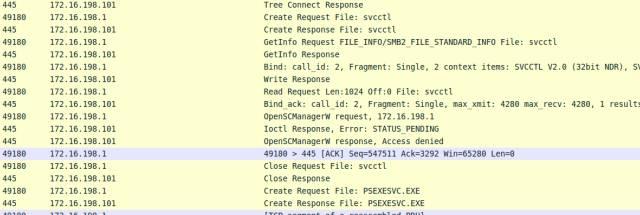

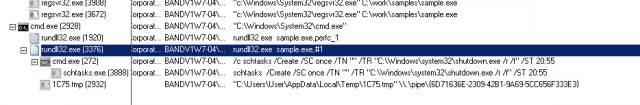

由于之前 WannaCry 的大规模爆发使得许多公司部署了最新的 Windows 补丁,因此,Petya 引用了一些新的传播机制来使攻击的成功率更高。其中一个方法是是试图将自己和一个 psexec.exe 的副本复制到远程机器的 ADMIN$ 文件夹。如果成功,那么 Petya 就能借助一个远程调用将 psexec.exe 作为一项服务启动,如下图所示:

上图显示了正在将该 DLL 复制到远程主机。下图则显示了正在复制 psexec,且正在试图使用 svcctl 远程过程调用来启动 psexec。

两个文件都复制到 C:\Windows 文件夹。

Petya 新变种所使用的另一个方法是借助盗取的用户凭据,使用 Windows 管理规范命令行 (WMIC) 在远程机器上直接执行该样本。Petya 所使用的命令类似下面的命令行:

exe %s /node:”%ws” /user:”%ws” /password:”%ws” process call create “C:\Windows\System32\rundll32.exe \”C:\Windows\%s\” #1

“%ws” 代表一个宽字符串变量,根据当前的机器及被利用的用户凭据来生成。

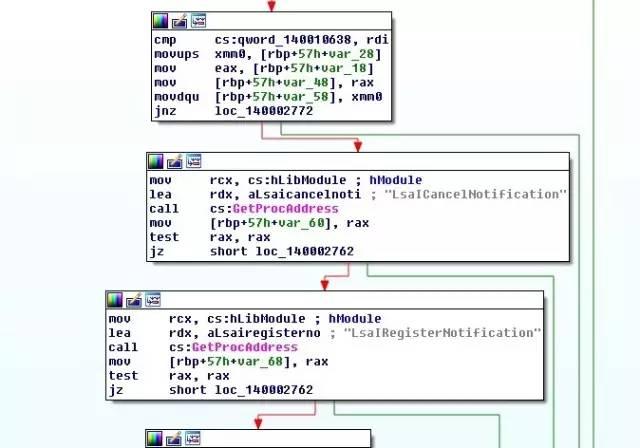

一旦该恶意软件在机器上运行,它将会把 psexec.exe 投放到本地系统,成为 c:\windows\dllhost.dat,并将另一个 .EXE(根据操作系统不同,分别为 32 位或 64 位版本)加入到 %TEMP% 文件夹。这一二进制文件是某个密码恢复工具的修改版本,类似于 Mimikatz 或 LSADump。

\\.\pipe\{df458642-df8b-4131-b02d-32064a2f4c19}

这一 PIPE 被 Petya 用来接收窃取的密码,这些密码将被用于上面提到的 WMIC。

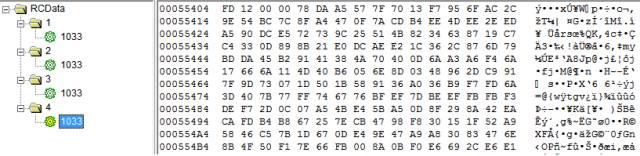

所有这些文件都以压缩格式存在主 DLL 的资源部分,如下图所示:

随后,Petya 新变种将加密本地文件及 MBR,并安装一个计划任务在使用 schtasks.exe 一小时后重新启动机器。如下图所示:

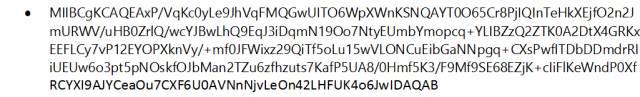

Petya 新变种所使用的加密技术是带有 RSA 的 AES-128。这一点与之前的变种不同,它们使用的是 SALSA20。用于加密文件加密密钥的RSA公钥是硬编码的,如下图所示:

该恶意软件还试图通过清除事件日志来隐藏其踪迹,执行的命令如下:

wevtutil cl Setup & wevtutil cl System & wevtutil cl Security & wevtutil cl Application & fsutil usn deletejournal /D %c:

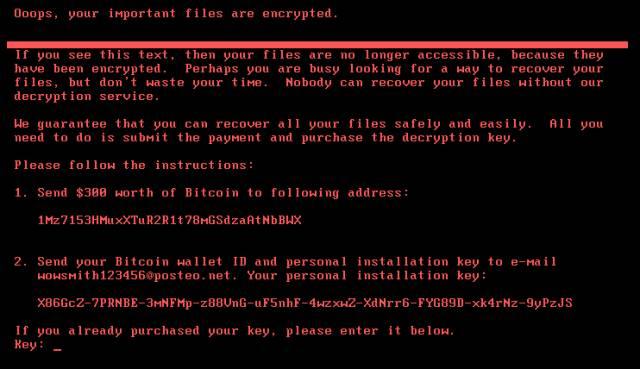

在机器重启后,一个随机的信息将会出现在屏幕上,索取价值 300 美元的比特币:

截止到目前,此帐户只收到少数交易,但可以预见,随着更多的人发现自己被攻击后,将会有越来越多的交易:

我们将继续关注这一勒索软件,并持续提供更多信息。目前,使用 McAfee ENS 10.5 和 WSS 的迈克菲用户,请务必将产品更新到最新状态,同时借助来自迈克菲全球威胁智能感知系统 (McAfee GTI) 的保护下,应将不会被已知恶意软件样本攻击。(具体请参见 KB 89540 文档,迈克菲也将持续进行更新:https://kc.mcafee.com/corporate/index?page=content&id=KB89540)

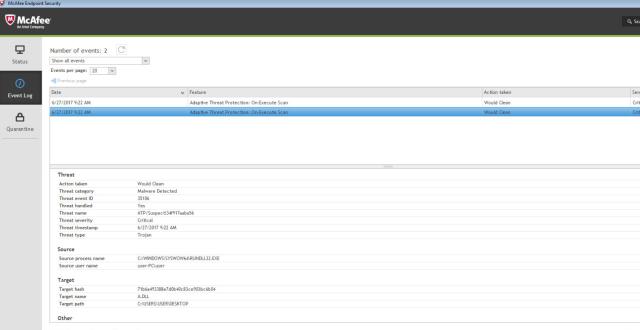

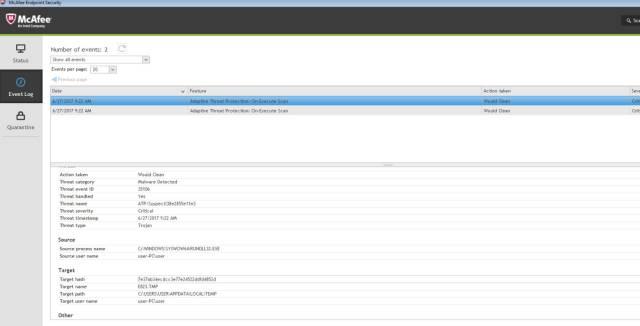

McAfee ATP 可以检测到主 DLL 和投放的 EXE,如下图所示:

上图是检测到主 DLL,下图是检测到的投放在 %TEMP% 中的样本:

攻陷指标 (IoC)

已知哈希:

027cc450ef5f8c5f653329641ec1fed91f694e0d229928963b30f6b0d7d3a745 (main 32-bit DLL)

64b0b58a2c030c77fdb2b537b2fcc4af432bc55ffb36599a31d418c7c69e94b1 (main 32-bit DLL)

f8dbabdfa03068130c277ce49c60e35c029ff29d9e3c74c362521f3fb02670d5 (signed PSEXEC.EXE)

02ef73bd2458627ed7b397ec26ee2de2e92c71a0e7588f78734761d8edbdcd9f (64-bit EXE)

eae9771e2eeb7ea3c6059485da39e77b8c0c369232f01334954fbac1c186c998 (32-bit EXE)

文件:

c:\windows\dllhost.dat

c:\windows\

%TEMP%\

其它指标:

PIPE 名:\\.\pipe\{df458642-df8b-4131-b02d-32064a2f4c19}

运行 “shutdown -r -n” 的计划任务

,

-

- 段誉的十大神功(段誉不肯修习的神功)

-

2023-08-23 23:40:17

-

- lol最新版本adc谁厉害(盘点当前LOL最强的五大ADC)

-

2023-08-23 23:37:55

-

- 萨拉热窝旅行攻略大全 适合全家人享受的欧洲魅力之旅

-

2023-08-23 23:35:32

-

- 魔域手游什么职业厉害(魔域2022最强职业)

-

2023-08-23 23:33:09

-

- 本周星座运势娜迪亚(明日运势娜迪亚)

-

2023-08-23 23:30:46

-

- 安在旭年轻的时候(安在旭当上混世大魔王)

-

2023-08-23 23:28:24

-

- 蒙古语线上学习(聚焦民族教育蒙古语在线教学掠影)

-

2023-08-23 23:26:01

-

- 徐婷是哪里人士(娱乐圈内有多个)

-

2023-08-23 23:23:38

-

- 淘宝宝贝隐形降权怎么查(淘宝宝贝降权查询十大原因)

-

2023-08-23 23:21:16

-

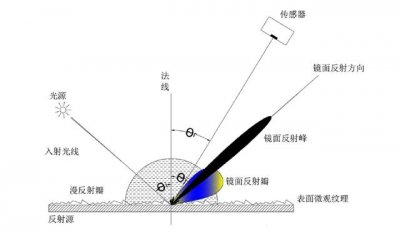

- 光电检测技术及其应用知识点 一分钟读懂光学检测技术

-

2023-08-23 23:18:53

-

- 螨虫怎么防治小妙招(防治螨虫方法不难)

-

2023-08-23 23:16:30

-

- 九大名校毕业薪酬排名(有4大行业年薪容易超30万)

-

2023-08-23 23:14:08

-

- 23岁刘昊然考上事业编(刘昊然考上事业编制)

-

2023-08-23 23:11:45

-

- 小时代4郭敬明解说(小时代4曝终极海报预告)

-

2023-08-23 23:09:22

-

- 3DMark03得分 这个怎么样(3dmark03跑50000相当于什么级别的显卡 )

-

2023-08-23 23:06:59

-

- mlb帽子国内专柜和韩版(MLB系列介绍和店铺分享)

-

2023-08-23 23:04:37

-

- dota2官方英雄骷髅王技能介绍(DOTA2新英雄齐天大圣技能详解及玩法推荐)

-

2023-08-23 23:02:14

-

- 断路器各个字母代表什么(关于断路器的知识和上面的符号你不一定全知道)

-

2023-08-23 22:59:51

-

- ps怎么使用通道抠图(PS通道抠图详细教程)

-

2023-08-23 22:57:29

-

- 泰星bella最新近况(努力搞事业的人生到底有多爽泰星Bella稳)

-

2023-08-23 22:55:06

云南本地人为什么不会被骗到缅甸(看看真实的缅北)

云南本地人为什么不会被骗到缅甸(看看真实的缅北) 有人见过范冰冰本人吗(见过范冰冰本人是一种什么体验?)

有人见过范冰冰本人吗(见过范冰冰本人是一种什么体验?)